Een aanval analyseren (deel 3)

In deel 2 van deze serie hebben we alle benodigde informatie voor een aanval op het netwerk van het slachtoffer achtergelaten.

In deel 2 van deze serie hebben we alle benodigde informatie voor een aanval op het netwerk van het slachtoffer achtergelaten.

Microsoft Office ondersteunt ActiveX al jaren als optie voor het uitbreiden en automatiseren van documenten, maar het is ook een ernstig beveiligingsrisico.

Deze serie is gebaseerd op een netwerkkwetsbaarheid. In dit artikel wordt een echte aanval besproken, die begint met verkenning, vervolgens het opsommen, het exploiteren van netwerkdiensten en eindigt met strategieën voor het exploiteren van meldingen. Al deze stappen worden op het niveau van het datapakket bekeken en vervolgens gedetailleerd uitgelegd.

Het wereldberoemde cybersecuritybedrijf Fortinet heeft zojuist officieel bevestigd dat er een grote hoeveelheid gebruikersgegevens is gestolen van de Microsoft Sharepoint-server van het bedrijf. De gegevens werden in de vroege ochtend van 15 september op een hackersforum geplaatst.

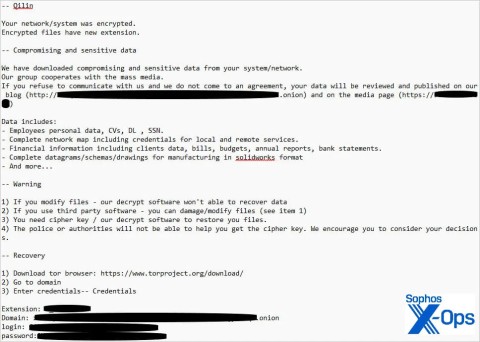

Er is een nieuwe variant van ransomware ontdekt, genaamd Qilin. Deze ransomware maakt gebruik van een relatief geavanceerde, zeer aanpasbare tactiek om inloggegevens van accounts in de Google Chrome-browser te stelen.

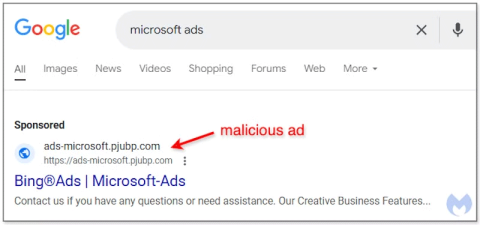

Er is een gevaarlijke trend gaande binnen de wereldwijde hackersgemeenschap, die het Google Ads-platform misbruikt om schadelijke code te verspreiden.

In deel één hebben we u laten zien welke informatie u kunt waarnemen bij het openen van de pakketreeks die door Nmap wordt verzonden. De verzonden reeks begint met een ICMP-echo-antwoord om te bepalen of er een IP-adres aan de computer of het netwerk is toegewezen.