Een aanval analyseren (deel 3)

In deel 2 van deze serie hebben we alle benodigde informatie voor een aanval op het netwerk van het slachtoffer achtergelaten.

Don Parker

Deze serie is gebaseerd op een netwerkkwetsbaarheid. In dit artikel wordt een echte aanval besproken, die begint met verkenning, vervolgens het opsommen, het exploiteren van netwerkdiensten en eindigt met strategieën voor het exploiteren van meldingen.

Al deze stappen worden op het niveau van het datapakket bekeken en vervolgens gedetailleerd uitgelegd. Het kunnen observeren en begrijpen van een aanval op pakketniveau is van groot belang voor zowel systeembeheerders als netwerkbeveiligingspersoneel. De uitvoer van firewalls, Intrusion Detection Systems (IDS) en andere beveiligingsapparaten wordt altijd gebruikt om het daadwerkelijke netwerkverkeer in kaart te brengen. Als u niet begrijpt wat u op pakketniveau ziet, is alle netwerkbeveiligingstechnologie die u heeft zinloos.

De hulpmiddelen die gebruikt worden om een cyberaanval te simuleren zijn:

IPEye

TFTP-client

FU-rootkit

Instelstap

Tegenwoordig vinden er op internet heel wat scanacties plaats, en dan hebben we het nog niet eens over de acties van wormen en andere vormen van malware, zoals virussen. Ze vormen allemaal onschadelijke ruis voor goed beveiligde computernetwerken. We moeten kijken naar iemand die doelbewust een computernetwerk aanvalt. In dit artikel gaan we ervan uit dat de aanvaller zijn slachtoffer al heeft aangevallen en vooraf onderzoek heeft gedaan, zoals het achterhalen van het IP-adres en de netwerkadressen van het slachtoffer. Het is ook mogelijk dat deze aanvaller heeft geprobeerd om misbruik te maken van informatie zoals e-mailadressen die aan dat netwerk zijn gekoppeld. Dit soort informatie is erg belangrijk als een aanvaller het netwerk heeft gevonden, maar er na het uitvoeren van scans, opsommingen en spoofing-acties geen toegang toe heeft gekregen. De e-mailadressen die hij verzamelde, konden hij gebruiken om een aanval op de client uit te voeren, waarbij hij gebruikers via een link in een e-mail probeerde uit te nodigen naar een schadelijke website. In de volgende artikelen worden dit soort aanvallen besproken.

Hoe het werkt

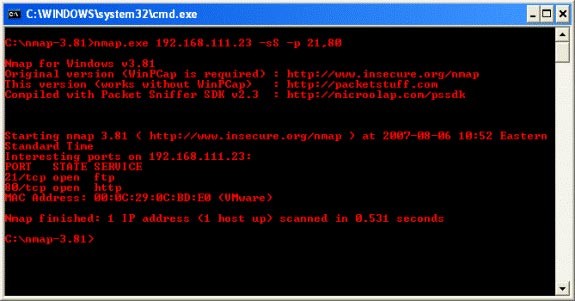

We moeten de handelingen van een hacker observeren terwijl hij het netwerk van het slachtoffer scant en inventariseert. Het eerste hulpmiddel dat hackers gebruiken is Nmap. Hoewel Nmap relatief weinig IDS-handtekeningen heeft, is het nog steeds een zeer nuttig en veelgebruikt hulpmiddel.

We kunnen door de syntaxis die de hacker in het kleine scherm hierboven gebruikt, zien dat hij poort 21 en 80 heeft gekozen, omdat hij een aantal exploits heeft die via het Metasploit Framework gebruikt kunnen worden. En niet alleen dat, hij begreep ook de systeemdiensten en protocollen heel goed. Het is duidelijk dat hij een SYN-scan gebruikt; dit is het meest gebruikte type poortscan. Dit komt ook doordat wanneer een TCP-service die op een poort luistert een SYN-pakket ontvangt, deze een SYN/ACK-pakket (antwoordpakket) terugstuurt. Een SYN/ACK-pakket geeft aan dat een service inderdaad luistert en wacht op een verbinding. Dit probleem doet zich echter niet voor bij UDP. UDP is afhankelijk van diensten als DNS (DNS gebruikt ook TCP, maar gebruikt voor het merendeel van de transacties UDP).

De hieronder weergegeven syntaxis is de uitvoer die Nmap verzamelt uit de pakketten die het heeft verzonden, maar meer specifiek uit de pakketten die het ontvangt als resultaat van de uitgevoerde SYN-scans. We zien dat er op het eerste gezicht zowel FTP- als HTTP-services worden aangeboden. Het MAC-adres is voor ons niet zo belangrijk, dus dat negeren we. Hulpmiddelen als Nmap zijn niet foutgevoelig en zijn daarom vaak geschikt om uw informatie op pakketniveau te verifiëren en zo de nauwkeurigheid te garanderen. Bovendien is het mogelijk om de retourpakketten van het slachtoffernetwerk te observeren, zodat hieruit architectuur-, service- en hostinformatie kan worden verzameld.

Zoek de pakketten op

Er zijn tegenwoordig diverse programma's beschikbaar die de pakketten doorzoeken en belangrijke informatie achterhalen, zoals het type besturingssysteem, architectuurinformatie zoals x86 of SPARC en meer. Dat is niet genoeg, maar het is ook belangrijk als we willen leren hoe we een programma het werk voor ons kunnen laten doen. Laten we, met dat in gedachten, eens kijken naar de Nmap-pakkettracering en wat informatie over het slachtoffernetwerk achterhalen.

10:52:59.062500 IP (tos 0x0, ttl 43, id 8853, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.17 > 192.168.111.23: ICMP echo request seq 38214, length 8

0x0000: 4500 001c 2295 0000 2b01 0dd3 c0a8 6f11 E..."...+.....o.

0x0010: c0a8 6f17 0800 315a 315f 9546 ..o...1Z1_.F

10:52:59.078125 IP (tos 0x0, ttl 128, id 396, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.23 > 192.168.111.17: ICMP echo reply seq 38214, length 8

0x0000: 4500 001c 018c 0000 8001 d9db c0a8 6f17 E.............o.

0x0010: c0a8 6f11 0000 395a 315f 9546 0000 0000 ..o...9Z1_.F....

0x0020: 0000 0000 0000 0000 0000 0000 0000 ..............In de twee bovenstaande pakketten ziet u de open batch van Nmap. Wat het doet, is een ICMP-echoverzoek sturen naar het slachtoffernetwerk. U zult zien dat het op een specifieke poort niet is uitgerust, omdat ICMP geen poorten gebruikt, maar wordt beheerd door de ICMP-foutmeldingsgenerator die in de TCP/IP-protocolstack is ingebouwd. Dit ICMP-pakket wordt ook voorzien van een uniek nummer, in dit geval 38214, zodat de TCP/IP-stack het retourverkeer kan onderzoeken en het kan koppelen aan het vorige verzonden ICMP-pakket. Het pakket hierboven is een reactie van een slachtoffernetwerk, in de vorm van een ICMP-echoantwoord. Houdt ook rekening met het stringnummer 38214. Zo weet de hacker dat er zich achter dat IP-adres een computer of netwerk bevindt.

Deze open ICMP-pakketreeks is de reden waarom Nmap er een IDS-notatie voor gebruikt. De ICMP-hostdetectieoptie kan indien gewenst in Nmap worden uitgeschakeld. Welke informatie kan worden afgeleid uit de resultaten van een ICMP-echo-antwoordpakket van het slachtoffernetwerk? Er is hier eigenlijk niet veel informatie te vinden die ons kan helpen het netwerk te begrijpen. Er kunnen echter nog steeds voorbereidende stappen worden gezet op het gebied van het besturingssysteem. De tijd die nodig is om een veld in te vullen en de waarde ernaast worden in het bovenstaande pakket vetgedrukt weergegeven. De waarde 128 geeft aan dat deze computer waarschijnlijk een Windows-computer is. Hoewel de ttl-waarde niet precies aangeeft wat OS-gerelateerd is, zal het de basis vormen voor de volgende pakketten die we zullen bekijken.

Conclusie

In dit eerste deel hebben we gekeken naar een scan van een netwerk in een aanval op twee specifieke poorten met behulp van Nmap. Op dat moment weet de aanvaller zeker dat er zich op dat IP-adres een computer of computernetwerk bevindt. In deel 2 van deze serie zetten we ons onderzoek naar het spoor van dit pakket voort en kijken we welke andere informatie we kunnen verzamelen.

Een aanval analyseren (deel 2)

Een aanval analyseren (deel 2)

Een aanval analyseren (deel 3)

Een aanval analyseren (deel 3)

In deel 2 van deze serie hebben we alle benodigde informatie voor een aanval op het netwerk van het slachtoffer achtergelaten.

In deel één hebben we u laten zien welke informatie u kunt waarnemen bij het openen van de pakketreeks die door Nmap wordt verzonden. De verzonden reeks begint met een ICMP-echo-antwoord om te bepalen of er een IP-adres aan de computer of het netwerk is toegewezen.

Leer hoe je Microsoft Teams de hele dag actief en beschikbaar houdt. Bewezen tips, tools en instellingen om de status 'Afwezig' te voorkomen, je productiviteit te verhogen en geen moment te missen tijdens je werkdag.

Ben je het zat dat audio-, video- en deelproblemen in Microsoft Teams je vergaderingen in 2026 verstoren? Volg onze deskundige, stapsgewijze handleiding om audio-, video- en deelproblemen snel op te lossen – zonder technische kennis. Naadloze samenwerking is binnen handbereik!

Heb je problemen met de sleutelhangers van Microsoft Teams op je Mac? Ontdek bewezen, stapsgewijze oplossingen voor macOS om weer probleemloos samen te werken. Snelle oplossingen vind je hier!

Krijg je problemen met het deelnemen aan een vergadering in Microsoft Teams? Ontdek bewezen stappen om dit op te lossen via directe links. Snelle oplossingen voor probleemloos deelnemen – geen technische kennis vereist!

Heb je last van vertraging tijdens videoconferenties in Microsoft Teams via wifi? Deze ultieme handleiding voor probleemoplossing biedt snelle oplossingen, geavanceerde tips en wifi-optimalisaties om direct weer kristalheldere videogesprekken te voeren.

Ervaart u problemen met een traag Microsoft Teams? Leer stap voor stap hoe u de cache van Microsoft Teams kunt wissen om prestatieproblemen, vertragingen en crashes op te lossen en de snelheid te verhogen op Windows, Mac, via de webbrowser en op mobiele apparaten. Snelle oplossingen die werken!

Heb je genoeg van Microsoft Teams-fout 1200 die je telefoongesprekken laat vastlopen? Ontdek snelle, stapsgewijze oplossingen voor iOS en Android, zodat je snel weer probleemloos kunt samenwerken – zonder technische kennis!

Ontdek de exacte locaties van de Microsoft Teams-registersleutels in Windows 11. Een stapsgewijze handleiding om ze te vinden, te openen en veilig aan te passen voor optimale prestaties en probleemoplossing. Essentieel voor IT-professionals en Teams-enthousiasten.

Kunt u de installatiemap van Microsoft Teams niet vinden op uw pc? Deze stapsgewijze handleiding laat u de exacte paden zien voor nieuwe en klassieke Teams-installaties, per gebruiker en per computer. Bespaar tijd bij het oplossen van problemen!

Heb je problemen met inloggen bij Microsoft Teams op je Chromebook? Ontdek stapsgewijze oplossingen om inlogproblemen snel op te lossen. Wis de cache, update apps en meer voor naadloos samenwerken. Werkt met de nieuwste Chrome OS!

Bent u gefrustreerd door het ontbrekende Microsoft Teams-pictogram in Outlook? Ontdek precies waar u het kunt vinden, waarom het verdwijnt en welke bewezen stappen u kunt volgen om het terug te plaatsen voor probleemloze vergaderingen. Bijgewerkt voor de nieuwste versies!

Ontdek hoe je Microsoft Teams Copilot kunt gebruiken om je productiviteit met AI te verhogen. Een stapsgewijze handleiding, belangrijke functies en tips om vergaderingen, chats en taken moeiteloos te transformeren. Ontgrendel vandaag nog slimmere samenwerking!

Leer hoe je een bot maakt en beheert in Microsoft Teams (2026) met deze deskundige handleiding. Van de installatie tot geavanceerd beheer: profiteer van een hogere productiviteit dankzij het nieuwste Bot Framework en de Azure-tools.

Ben je gefrustreerd omdat je Microsoft Teams-status vastzit op 'Afwezig'? Ontdek de belangrijkste oorzaken, zoals time-outs bij inactiviteit en energie-instellingen, plus stapsgewijze oplossingen om snel weer 'Beschikbaar' te worden. Bijgewerkt met de nieuwste Teams-functies.

Ontdek eenvoudige stappen om de audio en camera van Microsoft Teams te testen vóór een gesprek. Zorg met onze handige handleiding voor kristalhelder geluid en beeld tijdens professionele vergaderingen. Perfect voor desktop-, mobiele en webgebruikers.