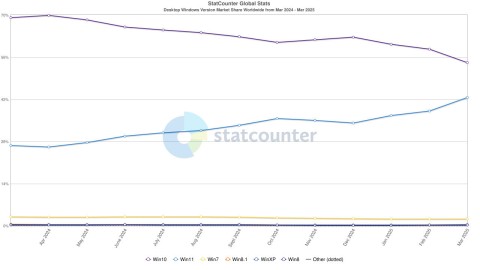

Verschillende Windows-versies gebruiken Kerberos al meer dan 20 jaar als primair authenticatieprotocol. In bepaalde gevallen moet het besturingssysteem echter een andere methode gebruiken, zoals NTLM (NT LAN Manager).

NTLM is een ouder Microsoft-authenticatieprotocol en is in Windows 2000 vervangen door Kerberos. NTLM wordt echter nog steeds gebruikt om Windows-wachtwoorden lokaal of in het bestand NTDS.dit op Active Directory-domeincontrollers op te slaan. NTLM wordt momenteel als onveilig beschouwd en bevat veel ernstige beveiligingsproblemen.

In oktober vorig jaar maakte Microsoft officieel bekend dat het van plan was om het gebruik van Kerberos uit te breiden, met als uiteindelijk doel om NTLM op Windows volledig te elimineren, specifiek vanaf Windows 11 en hoger.

Het bedrijf heeft op zijn officiële website een bijgewerkte lijst geplaatst met Windows-functies die binnenkort worden afgeschaft. Hiertoe behoort nu ook NTLM (New Technology Lan Manager). Deze mededeling is van toepassing op alle versies van NTLM, inclusief LANMAN, NTLMv1 en NTLMv2.

In juni dit jaar bevestigde Microsoft dat het van plan is om de ondersteuning voor NTLM te stoppen na Windows 11 24H2 en Windows Server 2025. De functie zal dus niet langer beschikbaar zijn in toekomstige versies van Windows Client en Server.

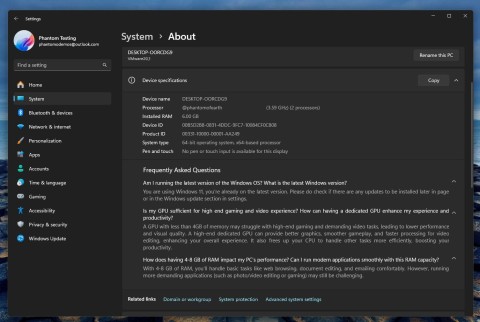

Microsoft is vandaag begonnen met het verwijderen van NTLM uit Windows 11 24H2 en Windows Server 2025. Het bedrijf heeft aangekondigd dat NTLMv1 is verwijderd uit de eerdergenoemde Windows-versies.

Microsoft heeft eerder uitgelegd dat de reden achter deze stap is om de authenticatie veiliger te maken, omdat modernere protocollen zoals Kerberos betere bescherming kunnen bieden. Het bedrijf adviseert nu om het Negotiate-protocol te gebruiken om ervoor te zorgen dat NTLM alleen wordt gebruikt wanneer Kerberos niet beschikbaar is.

Microsoft heeft de kennisgeving op de pagina over het einde van de ondersteuning bijgewerkt en luidt nu als volgt:

Voor alle versies van NTLM, waaronder LANMAN, NTLMv1 en NTLMv2, worden geen functies meer actief ontwikkeld en deze zijn verouderd. NTLM wordt ook in de volgende release van Windows Server en de volgende jaarlijkse release van Windows gebruikt. Aanroepen naar NTLM moeten worden vervangen door aanroepen naar Negotiate. Negotiate probeert te authenticeren met Kerberos en valt alleen terug op NTLM als dat nodig is.

[Update - november 2024]: NTLMv1 is verwijderd vanaf Windows 11 versie 24H2 en Windows Server 20205.

NTLM wordt vaak gebruikt door bedrijven en organisaties voor Windows-verificatie, omdat dit protocol "geen lokale netwerkverbinding met een domeincontroller nodig heeft". Het is bovendien "het enige protocol dat wordt ondersteund bij gebruik van een lokaal account" en "werkt zelfs als u niet weet wat de doelserver is".

Deze voordelen hebben ertoe geleid dat sommige applicaties en services hardcoding toepassen om NTLM te blijven gebruiken, in plaats van over te stappen op modernere authenticatieprotocollen zoals Kerberos. Kerberos biedt betere beveiliging en is schaalbaarder dan NTLM. Daarom is Kerberos nu het voorkeursstandaardprotocol in Windows-omgevingen.

Het probleem is dat bedrijven NTLM voor authenticatie kunnen uitschakelen, maar dat de applicaties en services die hierop zijn aangesloten nog steeds problemen kunnen ondervinden. Daarom heeft Microsoft veel nieuwe authenticatiefuncties aan Kerberos toegevoegd. Deze wijzigingen worden doorgevoerd om ervoor te zorgen dat Kerberos op termijn het enige Windows-authenticatieprotocol wordt.

Naast NTLMv1 is ook een andere beveiligingsfunctie verwijderd uit Windows 11 24H2. Microsoft heeft bevestigd dat Windows Information Protection (WIP) of Enterprise Data Protection (EDP) uit de Windows-omgeving wordt verwijderd. Deze functie is bedoeld om bescherming te bieden tegen onbedoeld gegevenslekken.